Problema de nodo oculto - Hidden node problem

En las redes inalámbricas , el problema del nodo oculto o el problema del terminal oculto se produce cuando un nodo puede comunicarse con un punto de acceso inalámbrico (AP), pero no puede comunicarse directamente con otros nodos que se comunican con ese AP. Esto conduce a dificultades en la subcapa de control de acceso al medio, ya que varios nodos pueden enviar paquetes de datos al AP de forma simultánea, lo que crea interferencia en el AP, lo que hace que no llegue ningún paquete.

Aunque es normal que se pierdan algunos paquetes en las redes inalámbricas, y las capas superiores los reenviarán, si uno de los nodos está transfiriendo muchos paquetes grandes durante un período prolongado, el otro nodo puede obtener muy poco rendimiento .

Existen soluciones prácticas de protocolo para el problema de los nodos ocultos. Por ejemplo, mecanismos de Solicitud para enviar / Borrar para enviar (RTS / CTS) donde los nodos envían paquetes cortos para solicitar permiso al punto de acceso para enviar paquetes de datos más largos. Debido a que todos los nodos ven las respuestas del AP, los nodos pueden sincronizar sus transmisiones para no interferir. Sin embargo, el mecanismo introduce latencia y la sobrecarga a menudo puede ser mayor que el costo, particularmente para paquetes de datos cortos.

Fondo

Los nodos ocultos en una red inalámbrica son nodos que están fuera del alcance de otros nodos o de una colección de nodos. Considere una topología en estrella física con un punto de acceso con muchos nodos que lo rodean de forma circular: cada nodo está dentro del rango de comunicación del AP, pero los nodos no pueden comunicarse entre sí.

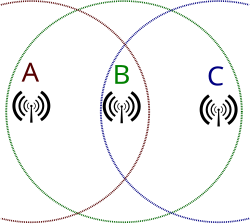

Por ejemplo, en una red inalámbrica, es probable que el nodo en el extremo más alejado del rango del punto de acceso, que se conoce como A , pueda ver el punto de acceso, pero es poco probable que el mismo nodo pueda comunicarse con un nodo en el extremo opuesto del rango del punto de acceso, C . Estos nodos se conocen como ocultos .

Otro ejemplo sería cuando A y C están a ambos lados de un obstáculo que refleja o absorbe fuertemente las ondas de radio, pero sin embargo, ambos pueden ver el mismo AP.

El problema es cuando los nodos A y C empiezan a enviar los paquetes al mismo tiempo para el punto de acceso B . Debido a que los nodos A y C no pueden recibir las señales de los demás, por lo que no pueden detectar la colisión antes o durante la transmisión, el acceso múltiple de detección de portadora con detección de colisión ( CSMA / CD ) no funciona y se producen colisiones, que luego corrompen los datos recibidos por el punto de acceso.

Para superar el problema del nodo oculto, se implementa el protocolo de enlace de solicitud para enviar / despejar para enviar (RTS / CTS) ( IEEE 802.11 RTS / CTS ) en el punto de acceso junto con el acceso múltiple de detección de operador con prevención de colisiones ( CSMA / CA ) esquema. El mismo problema existe en una red móvil ad hoc ( MANET ).

IEEE 802.11 utiliza paquetes de reconocimiento y protocolo de enlace 802.11 RTS / CTS para superar parcialmente el problema del nodo oculto. RTS / CTS no es una solución completa y puede reducir el rendimiento aún más, pero los reconocimientos adaptativos de la estación base también pueden ayudar.

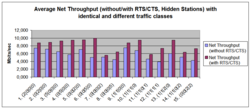

La comparación con las estaciones ocultas muestra que los paquetes RTS / CTS en cada clase de tráfico son rentables (incluso con tramas de audio cortas, que provocan una sobrecarga alta en las tramas RTS / CTS).

En el entorno experimental se incluyen las siguientes clases de tráfico: datos (no críticos en el tiempo), datos (críticos en el tiempo), video, audio. Ejemplos de notaciones: (0 | 0 | 0 | 2) significa 2 estaciones de audio; (1 | 1 | 2 | 0) significa 1 estación de datos (no crítica en el tiempo), 1 estación de datos (crítica en el tiempo), 2 estaciones de video.

Los otros métodos que se pueden emplear para resolver el problema del nodo oculto son:

- Aumente la potencia de transmisión desde los nodos

- Utilice antenas omnidireccionales

- Eliminar obstáculos

- Mover el nodo

- Utilice software de mejora de protocolos

- Utilice diversidad de antenas

Soluciones

Aumento de la potencia de transmisión

El aumento de la potencia de transmisión de los nodos puede resolver el problema de los nodos ocultos al permitir que la celda alrededor de cada nodo aumente de tamaño, abarcando todos los demás nodos. Esta configuración permite que los nodos no ocultos detecten o escuchen el nodo oculto. Si los nodos no ocultos pueden escuchar el nodo oculto, el nodo oculto ya no está oculto. Debido a que las LAN inalámbricas utilizan el protocolo CSMA / CA , los nodos esperarán su turno antes de comunicarse con el punto de acceso .

Esta solución solo funciona si se aumenta la potencia de transmisión en los nodos que están ocultos. En el caso típico de una conexión Wi-Fi a la red, lo que aumenta la potencia de transmisión en el punto de acceso sólo no resuelve el problema, ya que normalmente los nodos ocultos son los clientes (por ejemplo, ordenadores portátiles, dispositivos móviles), no el propio punto de acceso y los clientes todavía no lo hará ser capaces de escucharse unos a otros. Es probable que el aumento de la potencia de transmisión en el punto de acceso empeore el problema, ya que pondrá nuevos clientes dentro del alcance del punto de acceso y, por lo tanto, agregará nuevos nodos a la red que están ocultos a otros clientes.

Antenas omnidireccionales

Dado que los nodos que usan antenas direccionales son casi invisibles para los nodos que no están colocados en la dirección a la que apunta la antena, las antenas direccionales deben usarse solo para redes muy pequeñas (por ejemplo, conexiones dedicadas punto a punto ). Utilice antenas omnidireccionales para redes extensas que constan de más de dos nodos.

Eliminando obstáculos

Es posible que aumentar la potencia en los nodos móviles no funcione si, por ejemplo, la razón por la que un nodo está oculto es que hay una pared de hormigón o acero que impide la comunicación con otros nodos. Es dudoso que uno pueda eliminar tal obstáculo, pero la eliminación del obstáculo es otro método de remedio para el problema del nodo oculto.

Mover el nodo

Otro método para resolver el problema de los nodos ocultos es mover los nodos para que todos puedan escucharse entre sí. Si se descubre que el problema del nodo oculto es el resultado de que un usuario mueve su computadora a un área que está oculta a los otros nodos inalámbricos, puede ser necesario que ese usuario se mueva nuevamente. La alternativa para obligar a los usuarios a moverse es extender la LAN inalámbrica para agregar una cobertura adecuada al área oculta, quizás usando puntos de acceso adicionales.

Mejora del protocolo

Hay varias implementaciones de software de protocolos adicionales que esencialmente implementan una estrategia de sondeo o paso de tokens . Luego, un maestro (generalmente el punto de acceso) sondea dinámicamente a los clientes en busca de datos. Los clientes no pueden enviar datos sin la invitación del maestro. Esto elimina el problema del nodo oculto a costa de una mayor latencia y un menor rendimiento máximo.

El Wi-Fi IEEE 802.11 RTS / CTS es un protocolo de intercambio que se utiliza. Los clientes que desean enviar datos envían un paquete RTS. El punto de acceso luego envía un paquete CTS cuando está listo para ese nodo en particular. Para paquetes cortos, la sobrecarga es bastante grande, por lo que los paquetes cortos no suelen utilizarla, el tamaño mínimo es generalmente configurable.

Red celular

Con las redes celulares, el problema del nodo oculto tiene soluciones prácticas mediante la multiplexación en el dominio del tiempo para cada cliente dado para un mástil y el uso de transmisores espacialmente diversos, de modo que cada nodo sea potencialmente servido por cualquiera de los tres mástiles para minimizar en gran medida los problemas con los obstáculos que interfieren con la propagación de radio. .

Ver también

- Problema de nodo expuesto

- Función de coordinación híbrida

- Función de coordinación de puntos

- LAN inalámbrico

Referencias

enlaces externos

- Protocolo inalámbrico central coordinado (WiCCP), una solución de software para el problema del nodo oculto

- Frottle, una solución de software cliente / servidor

- Benchmarks que comparan CSMA / CA puro con RTS / CTS y Polling

- NetEqualizer, un sistema de regulación que aborda el problema del nodo oculto